Großflächiger IT-Ausfall nach einem Hackerangriff - Was nun?

Erfolgreiche, immer raffiniertere Hackerangriffe häufen sich. Hohe finanzielle Schäden sind nur eine der möglichen Folgen. Wie soll sich ein Unternehmen im Ernstfall verhalten? Vor allem bei einem besonders schwerwiegenden Fall?

Beweissicherung – Ihr Unternehmen braucht professionelle Hilfe

Angenommen, es geht um ein Unternehmen mit kritischer Infrastruktur (KRITIS). Dieses wird Opfer einer perfiden Cyberattacke, die das komplette Netzwerk lahmlegt. Den Hackern gelingt es in kürzester Zeit, die Unternehmensdaten zu verschlüsseln und der CEO soll ein hohes Lösegeld zahlen.

Aus unserer Erfahrung sagen wir: Auf keinen Fall bezahlen. Dies würde nur das weitere Geschäft der Kriminellen begünstigen – und eine Wiederherstellungsgarantie der verlorenen Daten gibt es nicht.

Ein typischer Angriff sieht wie folgt aus:

Ein User erhält eine E-Mail mit einem Link oder Attachment, den/das er anklickt bzw. installiert. Dieser User verfügt meist über mehr lokale Rechte, als benötigt – er ist lokaler Admin, weil das Unternehmen bei der Rechtevergabe nicht nach dem Minimalprinzip gehandelt hat.

So kann mit den kompromittierten Userrechten ohne Genehmigung des zuständigen IT-Service Desks oder anderer verantwortlicher Rollen Software aus dem Internet installiert werden. Die Software läuft mit administrativen Rechten. Dies ist das für Unternehmen gefährlichste Einfallstor durch Hacker.

Die Schadsoftware arbeitet sich in die cached Credentials (gespeicherte Zugangsdaten) und erhält dort Zugriff auf alle User, die sich jemals auf diesem Rechner angemeldet haben.

Hat sich ein Admin, der in der Regel über einen hoch privilegierten Account verfügt, angemeldet, ist der Schaden immens. Die Malware hat nun Zugriff auf sämtliche Daten und verschlüsselt diese in kürzester Zeit. Neuere und kombinierte Hackerangriffe verbinden diese Vorgehensweise mit vorgelagerten Phishing-Kampagnen, bei denen Zugangsdaten erbeutet werden. Dadurch gelingt es, die später verschlüsselten Daten schon vorher als Kopien auf Servern in Drittländern zu speichern (Data Leakage). Später kann die Erpressung durch die Drohung verschärft werden, diese teilweise vertraulichen Kundendaten zu veröffentlichen. Wie bereits erwähnt, empfehlen wir, kein Lösegeld zu bezahlen.

Kleiner Exkurs

Eine wichtige Komponente der Sicherheitserkenntnisse von Microsoft Defender for Identity sind Lateral Movement Paths, kurz: LMPs. Es handelt sich um visuelle Leitfäden, die dem betroffenen Unternehmen helfen, schnell zu verstehen und zu identifizieren, wie Angreifer sich lateral innerhalb Ihres Netzwerks bewegen können.

Die betroffenen Personen bemerken zu spät, dass eine Malware im Hintergrund auf dem Rechner installiert wurde. Der Verschlüsselungstrojaner blockiert den Zugang zu sämtlichen Rechnern – es besteht kein Zugriff mehr auf firmeninterne Daten, wie Kunden- und Vertragsdaten. Das Unternehmen ist handlungsunfähig.

Versetzt man sich in die Lage eines CEOs, ist die Antwort auf das „Was jetzt?“, keine leichte.

Den Vorfall melden? Damit dreht es sich nicht mehr „nur“ um finanzielle Schäden, sondern die Reputation und Existenz des gesamten Unternehmens stehen auf dem Spiel.

Oder besser den Vorfall verschweigen und diesen lediglich an betroffene Kunden und Mitarbeitende weiterleiten - und darauf „hoffen“, dass diese über den Angriff kein Wort verlieren? Was definitiv keine Option darstellen darf, da das Unterlassen einer Meldung gesetzeswidrig ist.

Für die Meldung des Vorfalls durch das Unternehmen schreibt die DSGVO folgendes vor: Datenschutzverletzungen sind der Aufsichtsbehörde innerhalb von 72 Stunden zu melden. Ebenso besteht die Pflicht, die betroffenen Personen sowie die Polizeibehörden zu informieren. Diese Frist beginnt, sobald die Datenschutzverletzung bekannt wird und der Verantwortliche tatsächlich eine Meldung abgeben kann. Grundsätzlich wird im Falle einer Cyberattacke stets die Polizei involviert. Man möchte die Angreifer lokalisieren, Beweise sichern, um die Akteure dingfest zu machen und ihnen die Möglichkeit zu nehmen, weitere Unternehmen anzugreifen.

Kommunikationsstrategie

Die Kommunikationsstrategie an die Kunden nimmt eine zentrale Rolle ein.

Eine schnelle transparente Information an die Kunden ist unabdingbar. Um das Vertrauen der Kunden zu erhalten und den Schaden zu minimieren, eignet sich ein gut strukturierter Kommunikationsplan.

Wenn eine Cybersecurity-Versicherung existiert, muss zwingend eine Meldung erfolgen. Diese bietet Schutz gegen finanzielle Verluste, die durch Hackerangriffe und Datenschutzverletzungen entstehen. Für eine solche Versicherung hat ein Unternehmen bestimmte Voraussetzungen im Bereich Informationssicherheit zu erfüllen. Dazu zählen der Nachweis, dass Mitarbeitende ausreichend geschult werden, dass Antivirenprogramme auf dem neuesten Stand sind und eine Firewall das Unternehmen nach außen absichert. Auch ein zeitnahes Einspielen von Sicherheitsupdates (Patchmanagement) auf sämtlichen Geräten gehört dazu.

Jürgen Brombacher, Head of Compliance & Cloud Consulting, unterstreicht:

„Die durchschnittliche Ausfallzeit der IT-Umgebung nach einem schweren Cyberangriff lag in den letzten drei Jahren bei über 20 Tagen, die Wiederherstellungskosten bei ca. 2,6 Mio USD. Es liegt auf der Hand, dass verantwortungsvolle Unternehmen für diesen Fall Vorkehrungen treffen müssen. Dies wird auch die DORA einfordern.“

Hackerangriffe frühzeitig erkennen - konsequente Prävention ist wichtig

Spezialisierte Service Provider haben die Möglichkeit, anhand einer angemessenen Incident Response Planung zu definieren, wie zukünftige Hackerangriffe frühzeitig erkannt und sofort beschränkt werden können.

Dabei handelt das sogenannte CSIRT-Team (Computer Security Incident Response Team) nach einem vordefiniertem Playbook. Dieses beinhaltet für jede Art von Vorkommnis eine detaillierte Vorgehensweise. Durch die genaue Definition von maßgeschneiderten Gegenmaßnahmen kann das geschulte Team schnell, koordiniert und produktiv vorgehen, um eine rasche Wiederherstellung der IT-Systeme zu ermöglichen.

Die Aufgaben des CSIRT-Teams konzentrieren sich auf folgende Punkte: Vorbereitung auf mögliche Hackerangriffe, Minimierung und Kategorisierung des Schadens, Beseitigung der Sicherheitsbedrohungen, Härtung der Sicherheitsarchitektur für weitere mögliche Attacken, Nachbereitung des Vorfalls mit forensischer Analyse und Dokumentation der Attacke. Das Team ist somit in die strategische Prozessoptimierung und in die operative Angriffsbeseitigung involviert.

So entstehen kontinuierlich neue Erkenntnisse darüber, wie Hacker die Sicherheitssysteme überwunden haben und welche potenziellen Schwachstellen im System noch existieren. Je eher diese Informationen zur Verfügung stehen, desto schneller können zusätzliche Zugriffswege blockiert und Sicherheitslücken geschlossen werden.

Rascher IT-Wiederaufbau nach einem Hackerangriff

Für den Wiederaufbau der gesamten IT-Infrastruktur kommt das IT-Notfallmanagement zum Einsatz. Idealerweise sind Vorgehensweise, Rollen und einzubeziehende Partner für so einen Fall schon vorher festgelegt und die Wiederherstellung kann ohne Verzug beginnen. Das oberste Ziel ist, die Arbeitsfähigkeit und Sicherheit des Unternehmens schnellstmöglich wiederherzustellen. Hierbei sollte unbedingt auf Experten aus einem CSIRT-Team (Computer Security Incident Response Team) zurückgegriffen werden, denn in der Regel ist die Schadsoftware bereits rund 280 Tage im Netz, bevor sie entdeckt wird.

Versucht man, die IT selbst wiederherzustellen, ist die Wahrscheinlichkeit groß, dass sich die Malware noch auf den Rechnern im Hintergrund bewegt und „Backdoors“ weiter existieren. Oft läuft die Schadsoftware schon über Monate im Hintergrund und wird durch die Hacker überwacht. Diese suchen sich einen Käufer, der Interesse an den erbeuteten Unternehmensdaten hat. In der Regel werden diese Daten mehrmals weiterverkauft, bis sie Schaden anrichten.

Kann die Unternehmensinfrastruktur nicht schnell genug wieder betriebsfähig gemacht werden, ist die Bereitstellung von Ersatzgeräten und eines Ersatzbetriebs zur Überbrückung oft vorteilhaft. Zeitlich ist das nur möglich, wenn entsprechende Geräte schon bereitstehen oder mit einem Lieferanten vorkontrahiert wurden - oder bereits Vorkehrungen zur Bereitstellung von virtuellen Arbeitsplätzen getroffen wurden.

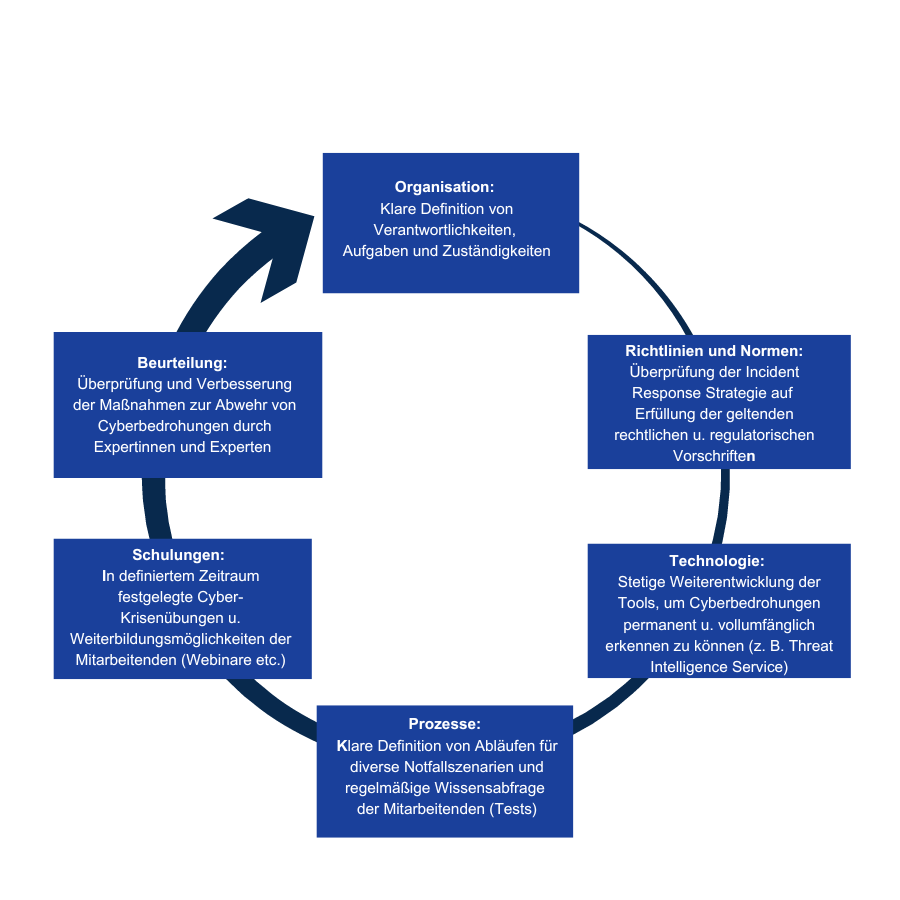

Kompetente Unterstützung von Expertinnen und Experten ist unabdingbar. Diese können auch bei notwendigen regelmäßigen Notfallübungen helfen. Untenstehendes Schaubild zeigt den Nutzen des IT-Notfallmanagements - beginnend bei der Sicherung der Betriebsfähigkeit, gehen alle Prozesse ineinander über:

Fazit

Ein erfolgreicher Hackerangriff zieht häufig schwere Konsequenzen nach sich.

Der Mensch stellt dabei nach wie vor das größte Risiko dar.

Damit Ihr Unternehmen für den Ernstfall vollumfänglich abgesichert ist, müssen die Incident Response Readiness (kurz: IRR) Prozesse in die Unternehmenskultur und täglichen Arbeitsabläufe integriert werden. Es ist essenziell, die Arbeitsplätze aller Mitarbeitenden in die Strategie miteinzubinden.

Lassen Sie am besten folgende Aspekte durch ein Expertenteam überprüfen und so kontinuierlich auf dem neusten Stand halten. Unser Team für IT Security und Compliance berät Sie gerne.